Soluciones

El panorama de amenazas está en constante evolución y no solo es necesario desarrollar una capacidad para detectar las amenazas existentes y emergentes, sino también desarrollar estrategias de remediación que brinden un entorno de trabajo seguro para los usuarios de nuestros Clientes. Teniendo en cuenta las palabras antes mencionadas. VLATAM cuenta con expertos que a través de tecnología de vanguardia detectan y determina la criticidad de una amenaza.

Identifique con un par de clicks si es vulnerable a un nuevo ransomware para tomar acciones informadas. Mida el progreso en sus trabajos de remediación. Todo en cuestión de horas.

Permitirá conocer y medir las rutas de acceso que existen en su red para llegar a equipos internos o zonas que no se debería tener acceso. Además podrá integrar información de sus vulnerabildiades.

Conocerá si su web, dirección de IP o correos están en una lista de ataques planificados. Saber si sus RRSS, web, etc., son clonados. Analizar el comportamiento de la web y RRSS propias o de interés.

Soluciones

SEGURIDAD DE PERÍMETRO:

Los ataques por red y pérdidas de información ocasionan un gran impacto y no solo la imagen si no también el funcionamiento y progreso de una empresa se ven ….

SEGURIDAD WEB:

Protección contra ciberataques en segundos sin ralentizar tu sitio web, asegura tus sitios web, API y aplicaciones web. Protección web flexible que da un ….

SEGURIDAD DE CORREO:

Protección contra las amenazas de impostores y el fraude de proveedores, detecte y bloquee el malware avanzado, , Identificación de los usuarios de riesgo (VAP), detección de ….

SEGURIDAD DE LA RED:

No todos los usuarios que se conectan a la red deben tener acceso a todos los recursos. Para evitar posibles ataques o trasmisión de código malicioso se debe identificar….

SEGURIDAD DEL ENDPOINT:

Proporcionamos tecnologías para una gestión y seguridad de extremo a extremo de dispositivos y la seguridad de puntos finales……

SEGURIDAD DE DATOS NO ESTRUCTURADOS:

Los datos son de diferentes tipos y están distribuidos y deben estar protegidos contra amenazas maliciosas y accidentales, independientemente de la ubicación en la red…..

SEGURIDAD DE BASES DE DATOS (DATOS ESTRUCTURADOS):

Sin neceidad de agentes o fierros, basado en Software logre información de cumplimiento y una plataforma de seguridad de bases de datos….

ADMINISTRACIÓN DE SEGURIDAD Y ACCESO:

Gestiona las identidades digitales y el acceso de los usuarios a la información, los sistemas y los recursos de una organización, administra quién….

AUDITORÍA Y ADMINISTRACIÓN DE DIRECTORIO ACTIVO:

Proporciona una imagen clara de todos los cambios realizados en sus recursos de AD, incluidos los objetos de AD y sus atributos, ayuda a administrar, detectar y…..

GESTIÓN CONTINUA DE VULNERABILIDADES:

Comprenda su riesgo y sepa qué vulnerabilidades reparar primero. Obtenga gestión de vulnerabilidades basada en la nube u on-premise para tener una visibilidad…..

SOFTWARE DE TEST DE INTRUSIÓN:

Los atacantes siempre están desarrollando nuevas vulnerabilidades y métodos de ataque: el software de prueba de penetración lo ayudará a usar sus propias armas….

CACERÍA DE AMENAZAS AVANZADAS:

Diseñado tanto para analistas de seguridad que trabajan en equipos SOC dedicados como para administradores de TI, CISOs etc….

ANALISIS FORENSE

Herramientas para análisis forense informático, móvil y en la nube. Puede ayudarlo a adquirir y analizar una amplia gama de dispositivos móviles, ejecutar varias….

CIBERINTELIGENCIA:

Proteja su negocio de las amenazas cibernéticas, suplantación de identidad, suplantación de marca y fraudes más allá del perímetro. Nuestra plataforma alertará ….

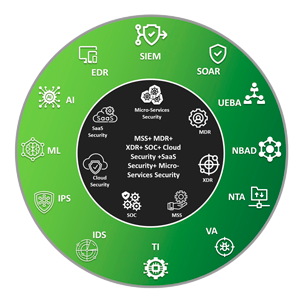

SERVICIO DE CYBERSOC

Proteja todos sus activos digitales, personas y redes las 24 horas del día, detección avanzada de amenazas en tiempo real y corrección automática con aprendizaje automático